エム・クレストは「セキュアポートアクセス」推進企業です。

従来とは全く異なるアプローチから確立されたリモート接続の方法です。これにより遠隔地から現地環境へのアクセスにおいて、セキュリティリスクを飛躍的に低減したリモート接続が可能となります。

セキュアポートアクセスとは?

1.ポートとは?

ポートとはネットワーク通信において別の場所へ移動するためのドアにあたります。

ただし普通のドアとは違い、ここでいうドアは二重になっています。

また一方が閉まらなければ他方が開くことはありません。(いわゆるセキュリティゲートです)

二重ドアの中には1人ずつしか入ることができず、入ってきたら他方のドアを開けていいか判定され、許可されると他方のドアが開きます。また、その時許可された人は同じドアを通って戻ることができる仕組みです。

2.内側・外側への通行

外側から内側へドアを開けて通行するためには主に2つの方法があります。

- あらかじめドアを開け放っておく(ポートアクセスを許可)

- 外側に鍵穴を用意して、その鍵穴に合う鍵で開ける(ポートアクセスを制限)

「2」の場合、二重ドアの外側を開けられる人は内側に入ってもよいというルールになります

例として、

内側から外側への通行は一般的なインターネットの閲覧だったりメールの送受信などになります。

また、外側から内側への通行とは、WEBページをインターネットに公開して見に来てもらうための通信であったり、コンテンツの更新やメンテナンスのためにサーバなどの現地環境にアクセスしたりすることなどがあります。

例えばWEBページをインターネットに公開する場合、外側から内側へのアクセスには80番や443番のポート(ドア)を開けておくのが一般的です。つまり80番や443番のポート(ドア)からは誰でも自由に外側からアクセス(侵入)できるのです。

同様にコンテンツの更新やメンテナンスのために現地環境にアクセスするには、WEBページを公開するのと同じようにあらかじめ決められたポート(ドア)を開けておく必要があります。

3.第三者の侵入リスク

ただし誰でもアクセス(侵入)できてしまうのは困るので、鍵穴と鍵を用意して外側から内側に入れる人を限定します。

このような用途で使われる仕組みとしてはVPN、SSHやRDPが有名です。

ですが、ここで一つ懸念があります。

安全のためにVPN、SSH、RDPなどを利用したとしても、外側に鍵穴があるということに変わりなく、鍵を手にいれれば誰でも侵入できてしまいますし、また熟練の鍵師であれば鍵穴を見て鍵を開けてしまうかもしれません。

鍵をかけることで第三者が自由にアクセス(侵入)できないように防御していますが、逆に鍵穴があることでドアの場所が特定され、アクセス(侵入)されるかもしれないというリスクが残ります。

4.セキュアポートアクセスとは?

セキュアポートアクセスとは、こういった外側からの第三者のアクセス(侵入)リスクを排除しつつ、自分は安全に外側から内側にアクセス(侵入)することができる、リモート接続のための次世代の通信手続きを表現した当社独自の名称です。

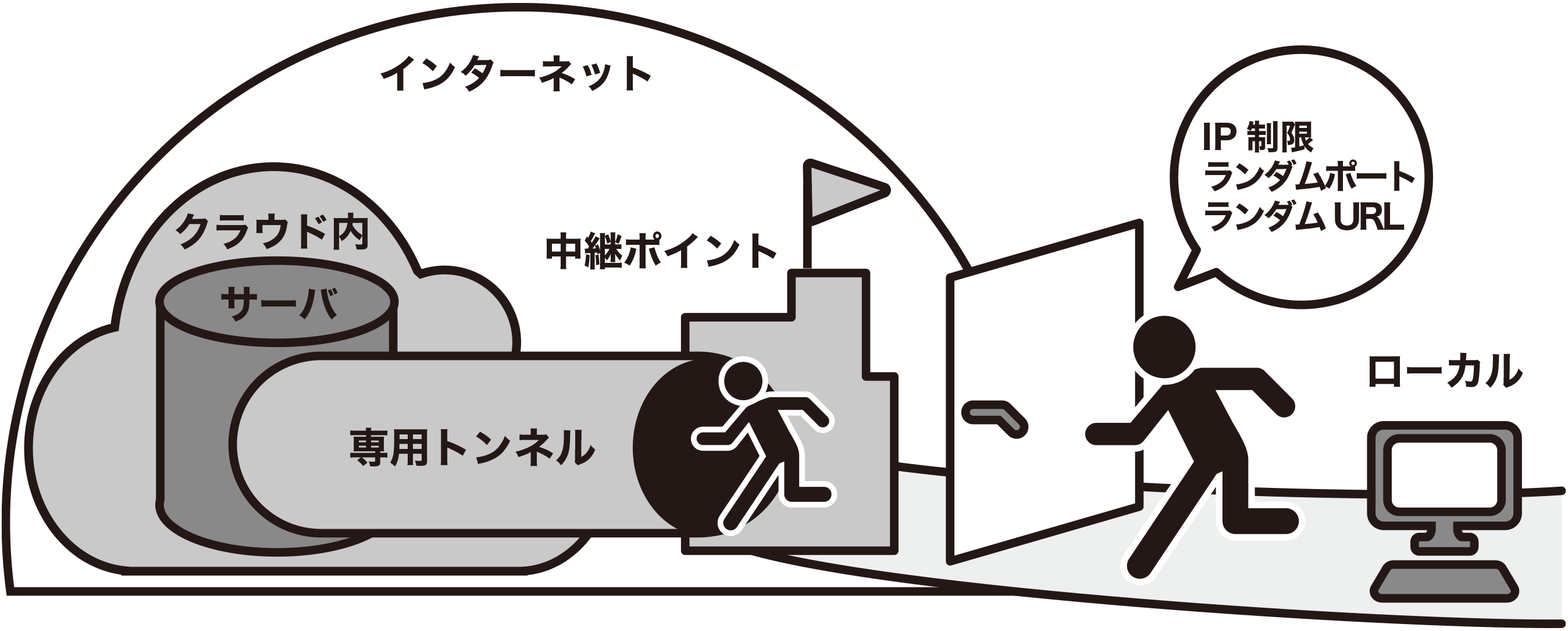

セキュアポートアクセスは、リモート接続したい現地環境(=無人の計測場所、監視拠点、企業ネットワークだったりパブリッククラウドなど)と、接続を中継する中継ポイントの組み合わせで実現するアクセス方法です。

リモート接続をしたい現地環境のポート(ドア)は常に閉まっており、また外側に鍵穴もありません。従って第三者が開いているポート(ドア)を見つけることも、鍵穴を開けて入ることもできません。

では接続をしたい本人はどうやってリモート接続するのでしょうか。

5.リモート接続方法

セキュアポートアクセスでは次のような手続きを行うことで、リモート接続を実現しています。

- リモート接続したい現地環境から指定の中継ポイントに向かって(内側から外側への通信)専用のトンネルができ、

- 中継ポイントでは本人がいる場所(=自宅や職場、外出先など)からのみアクセスできる専用のアクセスポイントが作られます。

また中継ポイントに作られたアクセスポイントですが、次の条件で接続が保護されています。

- 接続を要求したところ(=本人がいる場所)からしかアクセスできない(IPアドレス制限)

- アクセスポイントは毎回変わる

- 時限発行のアクセスポイントなので、アクセス解除を忘れても自動的に消滅する

- アクセスポイントが自動的に消滅すると、トンネル自体も消滅する

従来のリモート接続について

専用線

専用線はその名の通り接続元と接続先拠点(=現地環境)の間の回線を専有するものです。専用線なので通信内容を第三者に知られることはありません。また通信速度も安定しています。

専用線のデメリットとしては回線費用が非常に高価になることです。

拠点までの距離と通信速度で費用が変わるため、遠い拠点への接続や大容量の通信帯域が必要な場合などでは現実的ではありません。

VPN

VPNはVirtual Private Networkの略称で、IP-VPNとインターネットVPNの2種類があります。

・IP-VPN

回線業者が独自に保有しているネットワークを利用してVPNを構築する方法です。

閉域IP網とも呼ばれ、有名なものとしてはNTTの「フレッツVPN」が挙げられます。

インターネットからは分離された回線のため、インターネットVPNよりもセキュリティリスクが低いです。

専用線よりも安価ですが、IP-VPNは基本的に接続元と接続先拠点の両方で同一回線事業者の回線契約と回線工事が必要となります。

また、例えば接続先である顧客A、顧客BのそれぞれとIP-VPNを用いたメンテナンス契約をした場合、メンテナンスする側(=接続元)は顧客A用の回線と顧客B用の回線の2回線を用意しなければなりません。そうしないと顧客Aと顧客BがIP-VPNを介して繋がってしまうからです。つまり顧客数が増えた分だけ回線数を増やしていくことになります。

・インターネットVPN

インターネット回線上に接続元と接続先拠点との間の通信を暗号化したトンネリングを作成し、第三者からのデータ盗聴や改ざんを防ぎつつ通信を行う方法です。

トンネリングや暗号化といったセキュリティ対策は行っていますが、インターネット回線を利用していることからセキュリティリスクはIP-VPNよりも高くなります。

さらに、接続先拠点との間にトンネリングを作成するためには、接続先拠点または接続元のどちらかの接続情報をインターネット上に公開しておく必要がります。(具体的にはインターネットグローバルアドレスと、接続するためのポート番号をインターネット上に公開します)

接続情報がインターネット上に公開されるため、一般的には接続元制限を行い、不特定からのアクセスができないような対策をしなければなりません。

このようにIP-VPNよりセキュリティリスクが高くなるものの、ある程度のセキュリティレベルを保ちつつインターネット回線を利用できることから比較的安価に構築することができます。

SSH

SSHはSecure Shellの略称で、AWSやAzureなどのクラウドサービスでLinuxサーバに接続する際によく使われるリモート接続用プロトコルです。

SSHは認証部分を含めて暗号化された通信となるので、安全な通信ができます。

ただし、SSHでリモート接続するためには、接続先のSSHをインターネット上に公開する必要があります。

セキュリティの観点から一般的には接続元制限や公開鍵認証など接続元を制限する必要があります。

RDP

RDPはRemote Desktop Protocolの略称で、サーバコンピュータの画面をネットワークを通じて別のコンピュータ(クライアント)に転送して表示・操作するためのプロトコルです。

Windowsのリモートデスクトップが有名です。

SSHと同じようにAWSやAzureなどのクラウドサービスでWindowsサーバに接続する際によく使われます。

ただし、RDPでリモート接続するためには、接続先のRDPをインターネット上に公開する必要があります。

セキュリティの観点から一般的には接続元制限を行う必要があります。

リモート接続における脅威

現在、リモート接続でよく使われているものとしてインターネットVPNが挙げられます。

また、AWSやAzureなどのクラウドサービスで利用されているサーバの遠隔操作としてはSSHやRDPが一般的です。

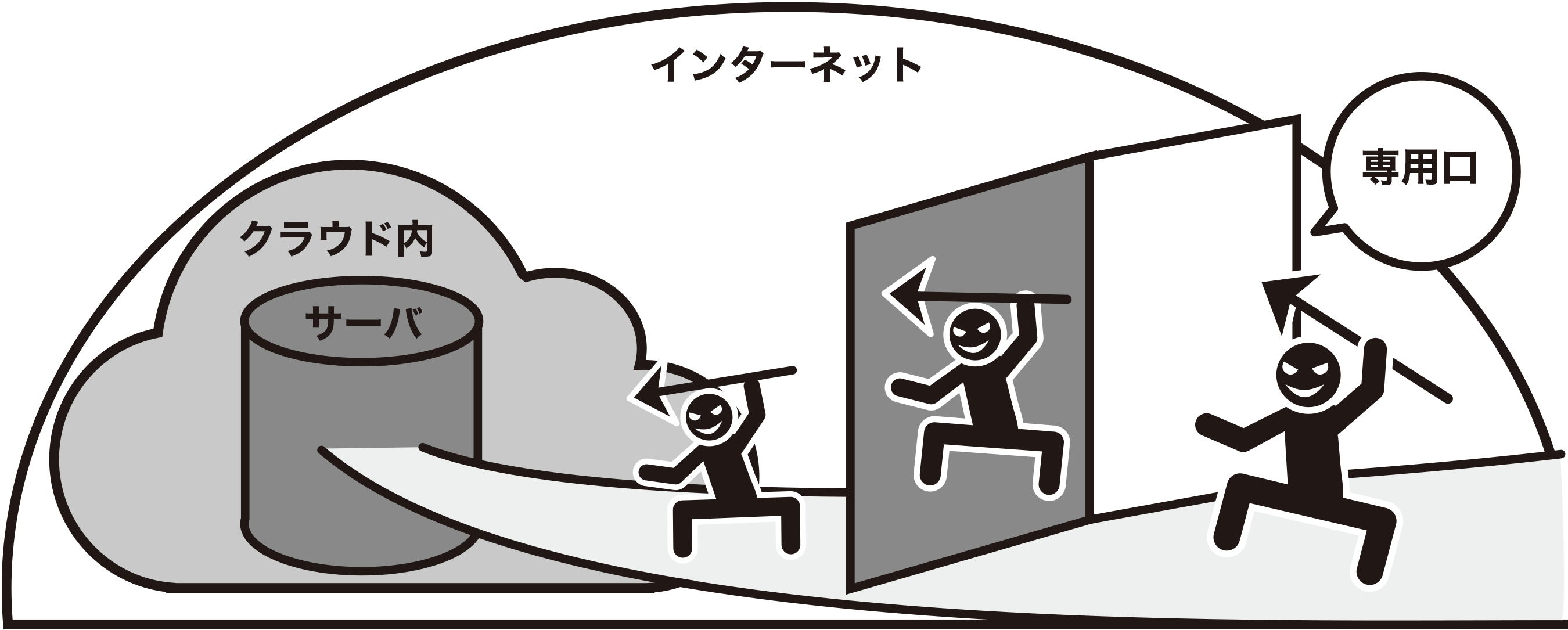

インターネットVPNやSSH、RDPもインターネットを使った遠隔操作のため、暗号化された通信でセキュリティを確保していますが、これらのサービスを使って遠隔操作するためにはインターネット上に「接続用の窓口」を用意しておく必要があります。

「接続用の窓口」とは、具体的にはインターネットのグローバルアドレスと接続に必要なポート番号を表します。

接続用の窓口をインターネット上に公開しているということは次のようなリスクが発生します。

インターネット上に接続用の窓口を公開していれば、ブルートフォースアタックという総当り攻撃によって不正ログインを何度も試みられ、場合によっては不正接続を許してしまうことになります。

アカウント名はadmin, Administrator, root, manager, systemなど一般的によく用いられるものが対象となり、パスワードは辞書攻撃などが使われます。

よくあるアカウント名やパスワードを使っていなかったとしても、セキュリティレベルの低い公衆WiFiを使用してしまったことで通信内容を盗聴され、アカウト名、パスワードを知られたり、パソコンがウィルス感染したことで接続情報を盗まれたりすると、サーバに不正アクセスされるリスクがあります。

接続用の窓口をインターネット上に公開するということはこのようなリスクが高くなりますので、一般的には窓口に接続できる場所を制限します。(接続元制限)

接続元制限をするということは、許可された場所からしか接続できないということになりますので、セキュリティリスクは低減できますが、逆にいうと許可されていない場所からはアクセスできないので利便性が低下します。

② インターネットVPNで利用しているソフトや機器、SSHやRDP自体に脆弱性が見つかった場合、接続用の窓口経由で侵入される可能性がある

①で接続元制限をしていたとしてもこの問題は必ずしも回避できるわけではありません。

インターネット上に接続用の窓口を公開している場合、接続元制限をインターネットVPNやSSH、RDP自体で行っていても、脆弱性によってすり抜けて侵入されてしまうリスクがあるからです。

それでは脆弱性とはいったいなんでしょうか。

脆弱性とは「ソフトウェアの不具合や設計上のミスが原因となって発生した情報セキュリティ上の欠陥」です。情報セキュリティ上の欠陥ですから、侵入されるリスクがあるということです。

では、脆弱性はどうやって発見されるのでしょうか。

脆弱性はサイバー犯罪を行っているハッカー集団が探しているだけではありません。ホワイトハッカーといって、サイバー攻撃やサイバー犯罪が起きないように世の中で使われている機器やサービスに脆弱性がないか検証し、問題が見つかった場合にはその情報の提供や、脆弱性回避の手続きが用意された段階で一般に公開して注意喚起を行うこともあります。

それ以外にも企業が自社ソフトウェアやサービスの脆弱性を発見した人に対して報奨金を支払う制度を設けているケースもあり、積極的に脆弱性と対策を公開していることもあります。

脆弱性は一般的には対策が公開されており、定期的に脆弱性のチェックやアップデートを行うなどセキュリティに対する適切な対応をしていれば危険性は下がります。ですが、

- 利用している機器やサービスに脆弱性があることを把握していない

- 自分のところは攻撃されることはないだろうと他人事と捉えている

こういったリスクを回避するには専用線やIP-VPNの導入などが効果的ですが、それだけの費用が捻出できないなど、様々な理由からセキュリティリスクが高くてもインターネットを使った遠隔操作が広く浸透していることが事実です。

次世代のセキュアなリモート接続:セキュアポートアクセス

上述の通り、セキュリティリスクは「接続に必要なポートがインターネット上に公開されている」ことで発生し、攻撃された場合、最悪のケースは侵入を許してしまいます。

つまり

「接続先拠点のポートを開けずに接続する」ことが実現できれば、情報の窓口を公開する必要も、ブルートフォースアタックを受けるリスクからも開放されるだけでなく、拠点内にある機器やソフトウェアに脆弱性があったとしても外部からの攻撃リスクが格段に低くなります。

この考えを基に確立されたセキュアポートアクセスの特徴は、

- 接続先拠点にセキュリティリスクとなるポート開放の必要がない

- 専用線やIP-VPNに比べ非常に安価

- インターネットVPNのように環境の構築に専門の知識を要せずセキュリティを確保

トップページ